- 取得連結

- X

- 以電子郵件傳送

- 其他應用程式

事情是發生在 2020/01/01 早上

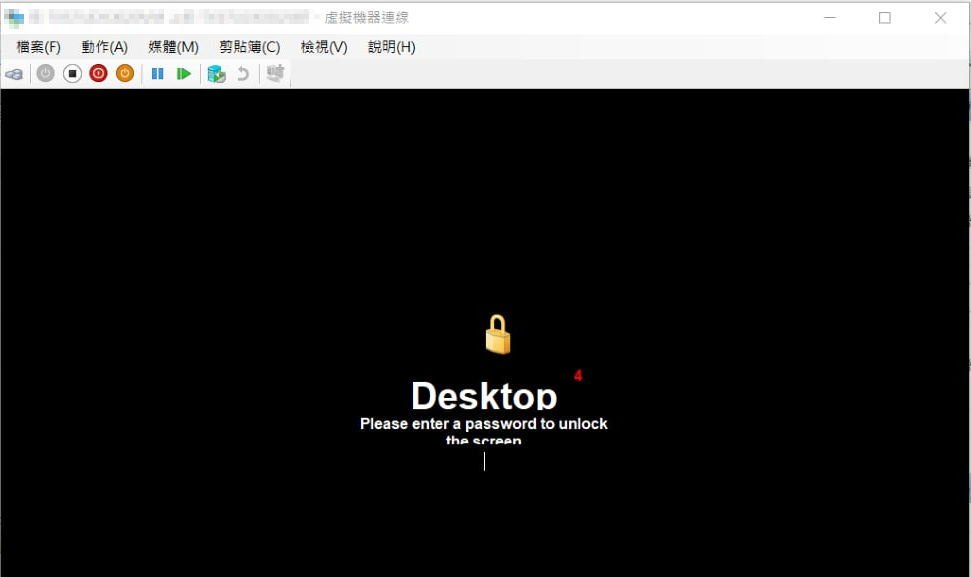

透過遠端連線到家裡 Hyper-V Server 其中一台 Windows 10 虛擬機器時,看到下列訊息

之後使用 Hyper-V 管理工具連線到該虛擬機器

- Alt + Tab 是可以切換回到桌面或其他視窗

- Ctrl + Alt + Delete 也可以開啟工作管理員

但一段時間後畫面又回到鎖定畫面,研判是定期返回鎖定畫面

鎖定畫面作法

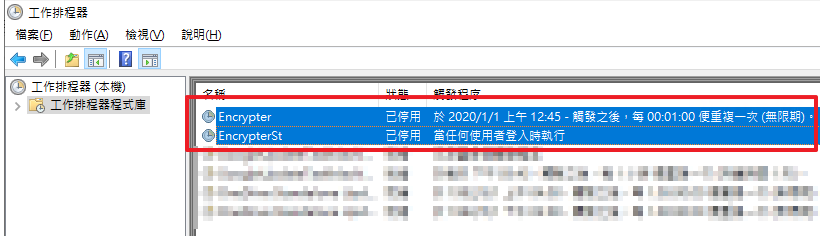

於工作排程器中發現兩個被新增的工作

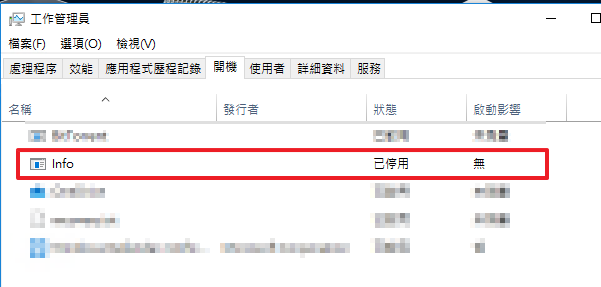

且在工作管理員的開機事件中發現一個新工作

停用工作排程器與開機後執行的應用程式後就不會再出現鎖定畫面的情況

災情紀錄

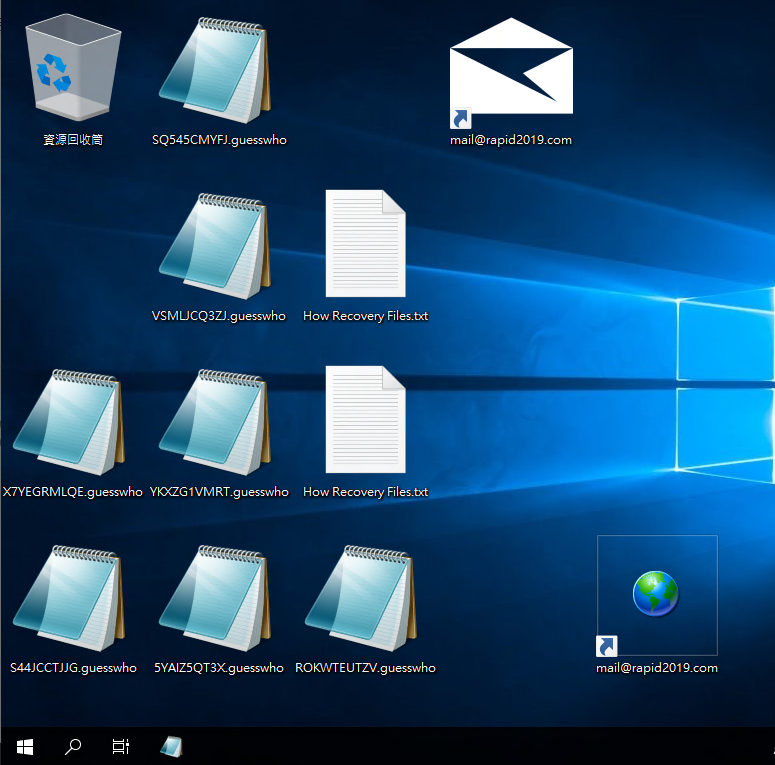

發現該台機器的磁碟與網路磁碟都被加密過

並且留下了聯絡資訊

立刻確認了 NAS 的其他空間的狀況

如果整顆 NAS 都被加密過就慘了

只有跟該台虛擬機器有關聯的空間才有被加工

也因為該空間是存放一些下載的資料

故影響不大,可直接忽略

並直接將該台虛擬機器的網路介面卡停用隔離該環境

查詢來源

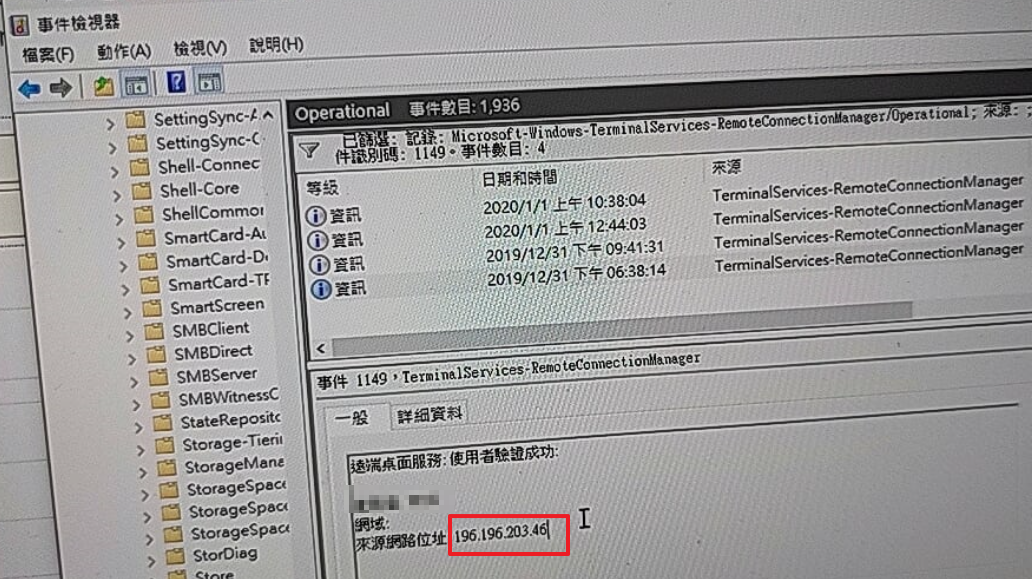

從事件檢視器看到,前一天晚上有使用遠端桌面連線的紀錄

並且在事件檢視器中可以看到來源 IP 位址

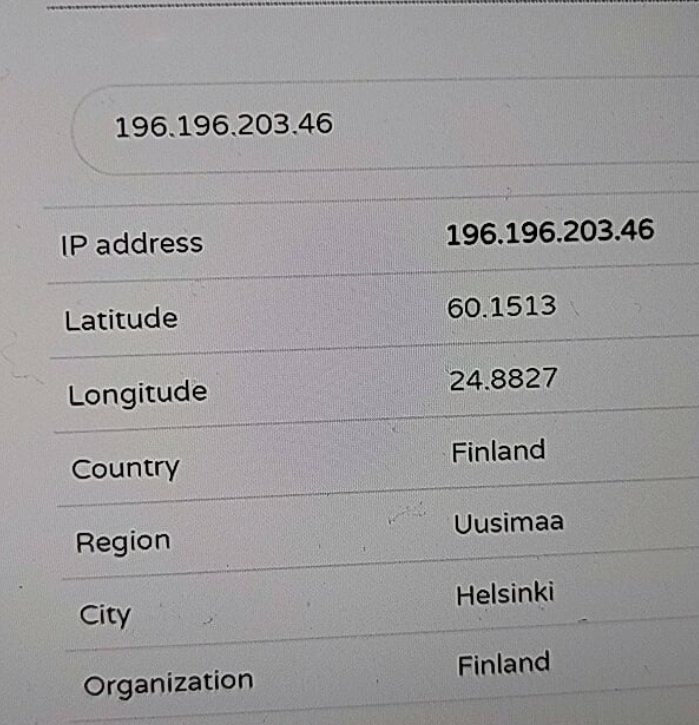

雖然大部分都會透過跳板來操作,但還是看一下

IP 位置遠在歐洲

來源就追查到這邊就好了

入侵原因

為了方便在路由器設定中開啟了該台虛擬機器的遠端桌面對外

雖然有將對外連接埠從預設的 3389 修改成別的連接埠

但應該是蠻容易被掃描出來

提供遠端登入帳號的密碼也是高風險的密碼之一

該帳號也是該台虛擬機器的最高管理員 Administrators

雖然不知道對方是如何知道該台機器的登入帳號

檢討項目

- 對外遠端桌面最好設定來源判斷

- 遠端帳號的登入密碼強度要有

- 遠端桌面的帳號權限越小越好

後記

還好這次是透過遠端桌面入侵而不是其他漏洞

代表目前環境的安全性還是有的

也將該台虛擬機器硬碟保留起來

並關閉路由器遠端桌面對外設定

期待有緣人再來相見

- 取得連結

- X

- 以電子郵件傳送

- 其他應用程式

留言

作者已經移除這則留言。

回覆刪除วังเป็นผู้เชี่ยวชาญด้านฐานข้อมูล

回覆刪除